Os vírus ficaram mais sofisticados, assim como os recursos de segurança projetados para combatê-los. A proteção de pilha imposta por hardware no modo kernel é outra defesa avançada presente no Windows 11.

O nome pode ser complicado, mas descreve com precisão a função do recurso de segurança em termos técnicos. Mas o que isso significa em inglês simples? É mesmo necessário? Vamos descobrir.

Um curso intensivo sobre estouro de buffer de pilha

Antes de entender o que a proteção de pilha imposta por hardware faz, você deve entender o que são ataques de estouro de buffer de pilha, porque é contra isso que ela está tentando se proteger. E antes que você possa entender isso, você precisa ter uma ideia do que Stack significa.

Em termos mais simples, a pilha refere-se aos endereços de memória usados por um programa ativo. Cada processo ou aplicativo em execução recebe uma pilha, incluindo processos do sistema. Os dados são gravados e lidos nesta pilha, mantendo uma separação de outros processos que utilizam a memória.

Mas às vezes as coisas dão errado e um programa transborda de sua pilha demarcada. Isso é chamado de erro Stack Overflow e pode levar a todos os tipos de comportamento estranho, pois o processo tenta ler dados não destinados a ele.

O que são ataques de estouro de buffer de pilha?

Até agora discutimos o estouro de pilha no contexto de um erro não intencional. Mas este fenómeno também pode ser explorado deliberadamente para controlar programas e processos, alimentando-os com informações inesperadas.

Esses ataques de memória – também conhecidos como Programação Orientada a Retorno ou ataques ROP – são bastante difíceis de serem detectados pelo programa, pois a própria memória da qual ele lê suas instruções está comprometida. Especialmente se o programa em questão for um processo central do sistema que não pode depender de nenhum outro programa de baixo nível para se verificar.

Isso torna os ataques de estouro de buffer de pilha uma categoria muito perigosa de ameaças cibernéticas. Um sendo aproveitado por uma onda de novos vírus.

A solução: proteção de pilha imposta por hardware no modo kernel

Já falamos sobre como a falta de uma linha de base de baixo nível para os processos do sistema se compararem os deixa tão vulneráveis a ataques de estouro de buffer de pilha quanto um aplicativo normal. Mas e se pudéssemos estabelecer uma linha de base no próprio hardware subjacente?.

Isso é exatamente o que a proteção de pilha imposta por hardware no modo Kernel faz. Usando a virtualização, a CPU fica isolada dos aplicativos e processos em execução no seu computador, protegendo-o contra qualquer violação por meio da manipulação da memória.

Isso ocorre porque os endereços da pilha também são mantidos em uma pilha Shadow paralela que não é exposta ao resto do PC. Cada vez que um processo no modo kernel (basicamente funções do sistema de baixo nível) lê informações, o endereço também é confirmado com a cópia armazenada na pilha sombra. O processo será encerrado se houver alguma discrepância.

Quais são os requisitos para executar a proteção de pilha imposta por hardware em seu PC?

Como um recurso de baixo nível com dependências de hardware específicas, essa proteção aprimorada de pilha tem requisitos de hardware elevados. Somente processadores que suportam os mais recentes recursos de virtualização de CPU podem implementar esta medida de segurança.

Para a Intel, isso significa a Tecnologia Control-Flow Enforcement (CET), enquanto a AMD simplesmente a chama de Shadow Stacks da AMD. Mesmo quando o seu processador suporta o recurso, a virtualização da CPU e a integridade da memória devem estar ativadas para que ele tenha efeito.

Lembre-se, entretanto, de que os recursos de segurança relacionados à virtualização também podem ter um impacto menor no desempenho do computador. É principalmente por isso que esses recursos geralmente não vêm ativados por padrão.

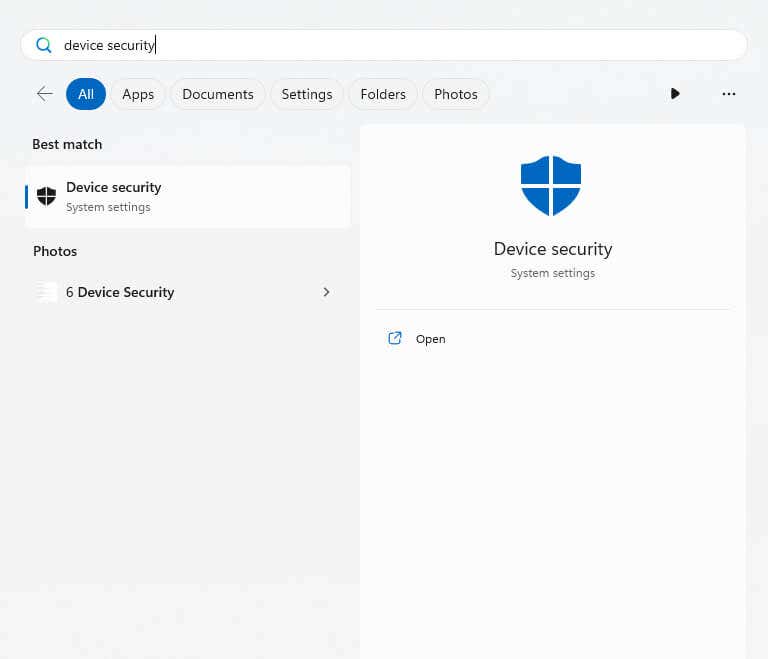

O que fazer se a proteção de pilha imposta por hardware no modo kernel estiver desativada?

Há muitos motivos pelos quais a proteção de pilha imposta por hardware no modo kernel pode estar desativada no seu PC. Seu processador pode não suportar o recurso ou pode exigir apenas ativação manual.

Mas antes de procurar a opção e tentar ativá-la, reserve um momento para considerar se você precisa fazer isso. Porque para a maioria dos usuários, o isolamento do núcleo e os recursos de segurança relacionados podem ser desnecessários.

Vírus e malware normais são tratados com efetivamente pelo Microsoft Windows Defender. A menos que seu sistema armazene dados confidenciais que possam ser alvos específicos de hackers dedicados, você realmente não precisa de proteção de pilha em seu PC.

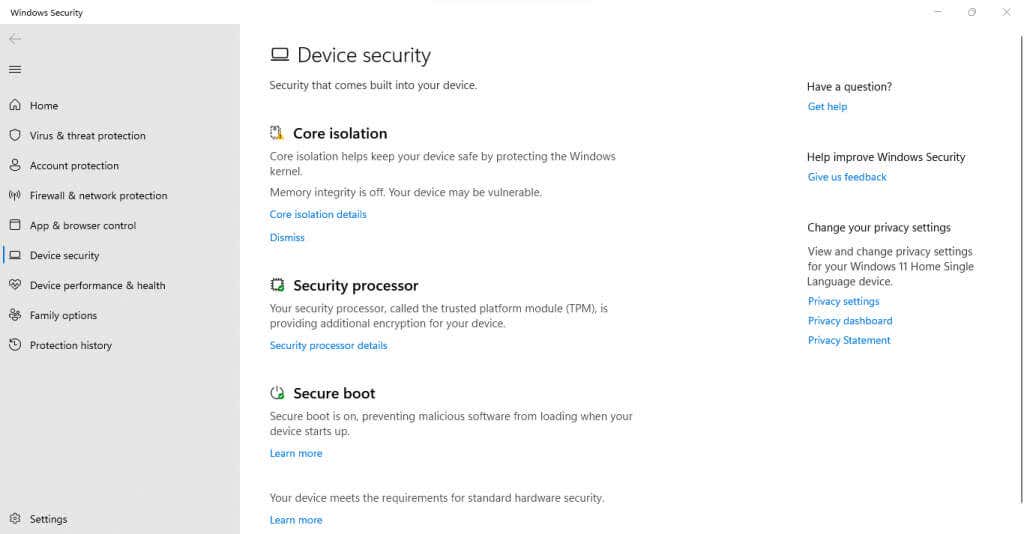

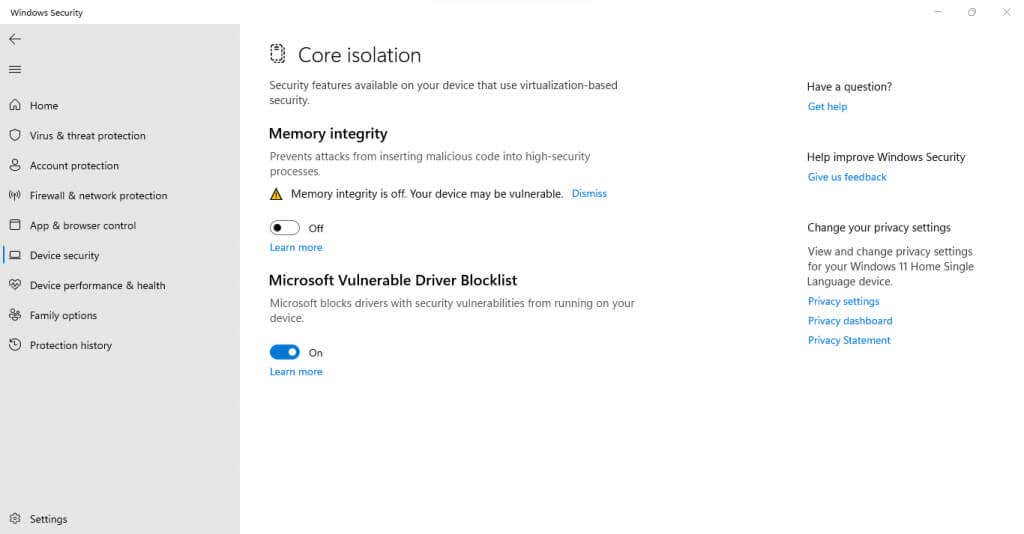

Mas se você quiser ativar o recurso, veja como fazê-lo:

Se você vir a opção, mas ela estiver esmaecida, você só precisa usar habilitar a virtualização no BIOS e ativar integridade da memória também. Depois de fazer isso, você pode ativar a Proteção de pilha imposta por hardware no modo Kernel. Reinicie o seu PC e a alteração entrará em vigor.

Ocasionalmente, o recurso será bloqueado por drivers incompatíveis, momento em que você poderá remover a atualização dos drivers. Embora esse problema tenha se tornado menos comum após as últimas atualizações.

A proteção de pilha imposta por hardware no modo Kernel vale a pena no Windows 11?

O Windows 11 vem com uma série de recursos de segurança avançados projetados para impedir até mesmo as tentativas de hacking mais dedicadas. A maioria desses recursos, como TPM ou Modo de segurança, vem ativada por padrão em sistemas compatíveis.

Mas a proteção de pilha imposta por hardware no modo Kernel é diferente. Como pode ter um leve impacto no desempenho e não é essencial para a maioria dos sistemas, deve ser habilitado manualmente. Sem mencionar os requisitos de hardware mais rigorosos para o recurso, ao contrário do TPM, que é quase universal, mesmo em chips um pouco mais antigos.

Portanto, se você vir a opção na janela Segurança do dispositivo e estiver preocupado com ataques de vírus de baixo nível, poderá ativar a proteção de pilha imposta por hardware para garantir segurança perfeita. Se o impacto no desempenho se tornar perceptível, você poderá desativá-lo novamente.

.