Os rootkits são usados pelos hackers para ocultar malware persistente e aparentemente indetectável no dispositivo, que rouba dados ou recursos silenciosamente, às vezes ao longo de vários anos. Eles também podem ser usados no modo keylogger, onde são pressionadas as teclas e as comunicações, fornecendo ao espectador informações de privacidade.

Esse método específico de hackers teve mais relevância antes de 2006, antes do Microsoft Vista exigir que os fornecedores assinassem digitalmente todos os drivers de computador. O KPP (Patch Patch de Kernel) fez com que os criadores de malware alterassem seus métodos de ataque e apenas recentemente em 2018 com o Zacinlo operação de fraude de anúncios, os rootkits voltaram a aparecer.

Os rootkits anteriores a 2006 eram todos baseados especificamente em sistemas operacionais. A situação de Zacinlo, um rootkit da família de malware Detrahere, nos deu algo ainda mais perigoso na forma de um rootkit baseado em firmware. Independentemente disso, os rootkits representam apenas cerca de um por cento de toda a saída de malware vista anualmente.

Mesmo assim, devido ao perigo que eles podem representar, seria prudente entender como a detecção de rootkits que já podem ter se infiltrado no sistema funciona.

Detectando rootkits no Windows 10 (em -Depth)

Zacinlo tinha realmente está em jogo há quase seis anos antes de ser descoberto visando a plataforma Windows 10. O componente rootkit era altamente configurável e se protegia dos processos que considerava perigosos para sua funcionalidade e era capaz de interceptar e descriptografar as comunicações SSL.

Ele criptografava e armazenava todos os dados de configuração no Registro do Windows e, enquanto o Windows estava sendo desligado, reescreva-se da memória para o disco usando um nome diferente e atualize sua chave de registro. Isso ajudou a evitar a detecção pelo software antivírus padrão.

In_content_1 all: [300x250] / dfp: [640x360]->Isso mostra que um software antivírus ou antimalware padrão não é suficiente para detectar rootkits. Embora existam alguns programas antimalware de primeira linha que o alertarão sobre suspeitas de um ataque de rootkit.

Os 5 principais atributos de um bom software antivírus

A maioria dos programas antivírus de hoje em dia executará todos esses cinco métodos notáveis para detectar rootkits.

Executando verificações de rootkit

Executando um A varredura do rootkit é a melhor tentativa de detectar a infecção pelo rootkit. Na maioria das vezes, seu sistema operacional não pode ser confiável para identificar um rootkit sozinho e apresenta um desafio para determinar sua presença. Os rootkits são espiões-mestres, cobrindo seus rastros quase a todo momento e capazes de permanecer ocultos à vista de todos.

Se você suspeitar que um ataque de vírus rootkit ocorreu em sua máquina, uma boa estratégia para detecção seria: desligue o computador e execute a digitalização a partir de um sistema limpo conhecido. Uma maneira infalível de localizar um rootkit na sua máquina é através de uma análise de despejo de memória. Um rootkit não pode ocultar as instruções que ele fornece ao seu sistema enquanto as executa na memória da máquina.

Usando o WinDbg para análise de malware

O Microsoft Windows forneceu sua própria ferramenta de depuração multifuncional que pode ser usada para executar varreduras de depuração em aplicativos, drivers ou no próprio sistema operacional. Ele depura o código no modo kernel e no modo usuário, ajuda a analisar despejos de memória e examina os registros da CPU.

Alguns sistemas Windows virão com o WinDbg já incorporado. precisará fazer o download na Microsoft Store. Visualização do WinDbg é a versão mais moderna do WinDbg, oferecendo visual mais fácil, janelas mais rápidas, scripts completos e os mesmos comandos, extensões e fluxos de trabalho que o original.

No mínimo, você pode usar o WinDbg para analisar uma memória ou despejo de memória, incluindo uma tela azul da morte (BSOD). A partir dos resultados, você pode procurar por indicadores de um ataque de malware. Se você acha que um dos seus programas pode ser prejudicado pela presença de malware ou está usando mais memória do que o necessário, é possível criar um arquivo de despejo e use o WinDbg para ajudar a analisá-lo.

Um despejo de memória completo pode ocupar espaço em disco significativo; portanto, é melhor executar um despejo Kernel-Modeou despejo de memória pequena. Um despejo no modo Kernel conterá todas as informações de uso de memória pelo kernel no momento do travamento. Um despejo de memória pequena conterá informações básicas sobre sistemas variados, como drivers, kernel e mais, mas é pequeno em comparação.

Despejos de memória pequenos são mais úteis para analisar por que um BSOD ocorreu. Para detectar rootkits, uma versão completa ou do kernel será mais útil.

Criando um arquivo de despejo no modo kernel

Um arquivo de despejo no modo Kernel pode ser criado de três maneiras:

Iremos com a opção número três.

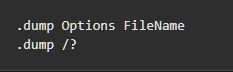

Para executar o arquivo de despejo necessário, você só precisa inserir o seguinte comando na janela de comando do WinDbg.

Substitua FileNamepor um nome apropriado para o arquivo de despejo e o "?" por um f. Certifique-se de que o “f” esteja em minúsculas, caso contrário, você criará um tipo diferente de arquivo de despejo.

Depois que o depurador estiver em andamento (a primeira varredura levará alguns minutos), um arquivo de despejo será foram criados e você poderá analisar suas descobertas.

Entender o que você procura, como o uso de memória volátil (RAM), para determinar a presença de um rootkit, requer experiência e teste. É possível, embora não seja recomendado para iniciantes, testar técnicas de descoberta de malware em um sistema ativo. Para fazer isso, será necessário ter experiência e conhecimento aprofundado sobre o funcionamento do WinDbg para não implantar acidentalmente um vírus ativo em seu sistema.

Existem maneiras mais seguras e amigáveis para iniciantes de descobrir nossa inimigo oculto.

Métodos adicionais de digitalização

A detecção manual e a análise comportamental também são métodos confiáveis para detectar rootkits. Tentar descobrir a localização de um rootkit pode ser uma grande dor; portanto, em vez de direcionar o próprio rootkit, você pode procurar comportamentos semelhantes a rootkit.

Você pode procurar rootkits em pacotes de software baixados usando Opções de instalação avançada ou personalizada durante a instalação. O que você precisa procurar são os arquivos desconhecidos listados nos detalhes. Esses arquivos devem ser descartados ou você pode fazer uma pesquisa rápida on-line por referências a softwares maliciosos.

Os firewalls e seus relatórios de log são uma maneira incrivelmente eficaz de descobrir um rootkit. O software irá notificá-lo se sua rede estiver sendo examinada e deve colocar em quarentena quaisquer downloads irreconhecíveis ou suspeitos antes da instalação.

Se você suspeitar que um rootkit já esteja em sua máquina, poderá mergulhar nos relatórios de log do firewall e procurar qualquer comportamento fora do comum.

Revendo os relatórios de log do firewall

Você deseja revisar seus relatórios atuais de log de firewall, criando um aplicativo de código aberto como o IP Traffic Spycom recursos de filtragem de log de firewall, uma ferramenta muito útil. Os relatórios mostrarão o que é necessário ver caso ocorra um ataque.

Se você tiver uma rede grande com um firewall de filtragem de saída independente, o IP Traffic Spy não será necessário. Em vez disso, você poderá ver os pacotes de entrada e saída de todos os dispositivos e estações de trabalho na rede através dos logs do firewall.

Esteja você em um ambiente doméstico ou de pequena empresa, poderá usar o modem fornecido pelo seu ISP ou, se você possuir um, firewall ou roteador pessoal para exibir os logs do firewall. Você poderá identificar o tráfego de cada dispositivo conectado à mesma rede.

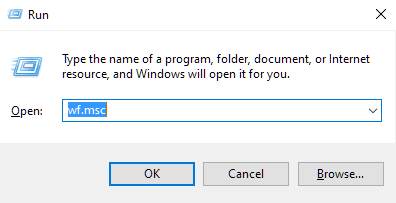

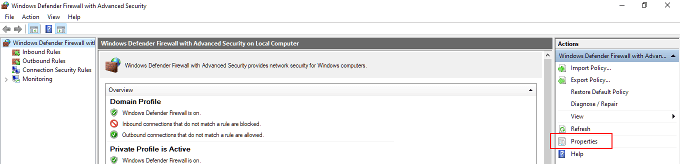

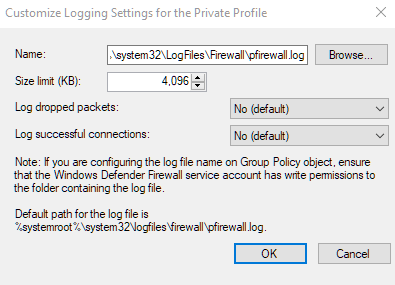

Também pode ser benéfico ativar os arquivos de log do Firewall do Windows. Por padrão, o arquivo de log está desativado, o que significa que nenhuma informação ou dado é gravado.

Fique atento a qualquer coisa fora do comum nos arquivos de log. Mesmo a menor falha do sistema pode indicar uma infecção pelo rootkit. Algo semelhante ao uso excessivo de CPU ou largura de banda quando você não está executando algo muito exigente, ou pode ser uma pista importante.