Para maior segurança, eu queria restringir o acesso ao meu switch Cisco SG300-10 a apenas um endereço IP na minha sub-rede local. Depois de configurando inicialmente meu novo switch algumas semanas atrás, não fiquei feliz sabendo que qualquer pessoa conectada à minha LAN ou WLAN poderia acessar a página de login apenas conhecendo o endereço IP do dispositivo.

Acabei analisando o manual de 500 páginas para descobrir como bloquear todos os endereços IP, exceto os que eu queria para acesso de gerenciamento. Depois de muitos testes e vários posts nos fóruns da Cisco, descobri! Neste artigo, vou orientá-lo nas etapas para configurar os perfis de acesso e as regras de perfis para o seu switch Cisco.

Observação: O método a seguir eu irei O describe também permite que você restrinja o acesso a qualquer número de serviços habilitados no seu switch. Por exemplo, você pode restringir o acesso a SSH, HTTP, HTTPS, Telnet ou a todos esses serviços por endereço IP.

Crie um perfil de acesso à gestão & amp; Regras

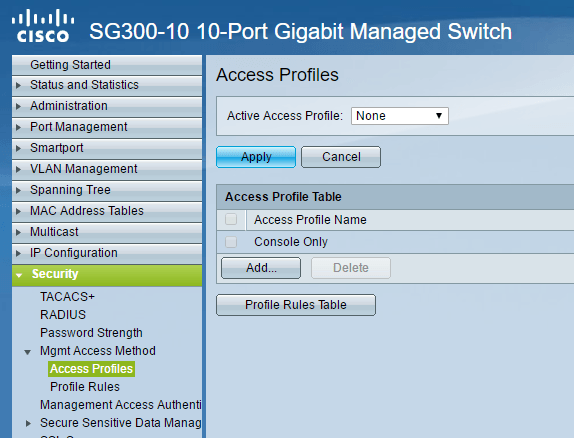

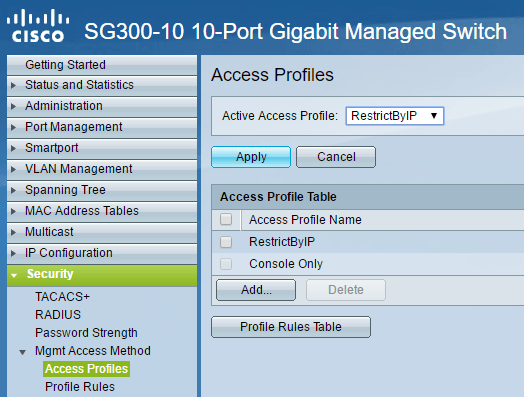

Para começar, faça o login na interface da web para seu switch e expanda Securitye, em seguida, expanda Mgmt Access Method. Vá em frente e clique em Acessar Perfis.

A primeira coisa que precisamos fazer é criar um novo perfil de acesso . Por padrão, você deve ver apenas o perfil Somente console. Além disso, você verá no topo que Nenhumestá selecionado ao lado de Perfil do Active Access. Depois de criarmos nosso perfil e nossas regras, teremos que selecionar o nome do perfil aqui para ativá-lo.

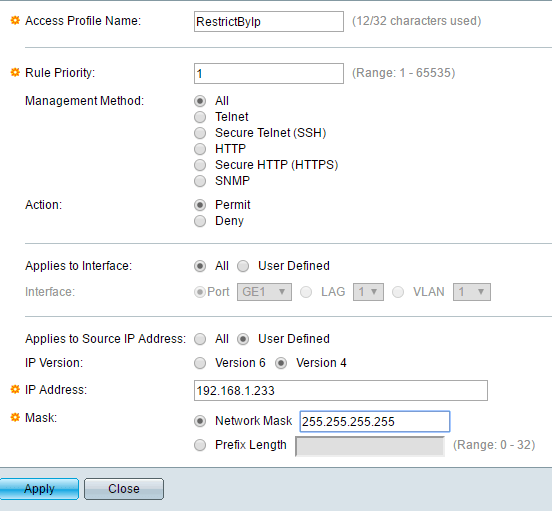

Agora clique no botão Adicionare isso deve abra uma caixa de diálogo onde você poderá nomear seu novo perfil e também adicionar a primeira regra para o novo perfil.

no topo, dê um novo nome ao seu novo perfil. Todos os outros campos estão relacionados à primeira regra que será adicionada ao novo perfil. Para Regra de Prioridade, você deve escolher um valor entre 1 e 65535. A maneira como o Cisco trabalha é que a regra com a prioridade mais baixa é aplicada primeiro. Se não corresponder, a próxima regra com a prioridade mais baixa será aplicada.

No meu exemplo, escolhi uma prioridade 1porque desejo que essa regra seja processada primeiro. Esta regra será aquela que permite o endereço IP que eu quero dar acesso ao switch. Em Management Method, você pode escolher um serviço específico ou escolher todos, o que restringirá tudo. No meu caso, escolhi tudo porque só tenho SSH e HTTPS habilitados e gerencio os dois serviços de um computador.

Observe que, se você quiser proteger apenas SSH e HTTPS, precisará crie duas regras separadas. A Açãosó pode ser Negarou Permitir. No meu exemplo, escolhi Permit, pois isso será para o IP permitido. Em seguida, você pode aplicar a regra a uma interface específica no dispositivo ou pode simplesmente deixá-la em Allpara que ela se aplique a todas as portas.

Em Aplica-se ao endereço IP de origem, temos que escolher Definido pelo usuárioaqui e escolher Versão 4, a menos que você esteja trabalhando em um Ambiente IPv6, caso em que você escolheria a versão 6. Agora digite o endereço IP que terá acesso permitido e digite uma máscara de rede que corresponda a todos os bits relevantes a serem observados.

Por exemplo, como Meu endereço IP é 192.168.1.233, todo o endereço IP precisa ser examinado e, portanto, eu preciso de uma máscara de rede de 255.255.255.255. Se eu quisesse que a regra se aplicasse a todos na sub-rede inteira, eu usaria uma máscara de 255.255.255.0. Isso significaria que qualquer pessoa com um endereço 192.168.1.x seria permitido. Não é isso que eu quero fazer, obviamente, mas espero que isso explique como usar a máscara de rede. Observe que a máscara de rede não é a máscara de sub-rede da sua rede. A máscara de rede simplesmente diz quais bits a Cisco deve observar ao aplicar a regra.

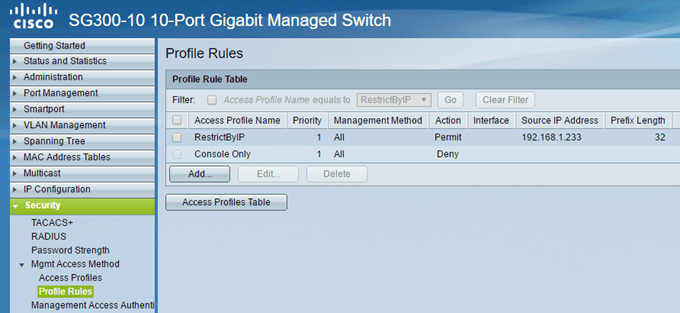

Clique em Aplicare agora você deve ter um novo perfil e regra de acesso! Clique em Regras de perfilno menu à esquerda e você verá a nova regra listada na parte superior.

Agora precisamos adicionar nossa segunda regra. Para fazer isso, clique no botão Adicionarmostrado na Tabela de regras de perfil.

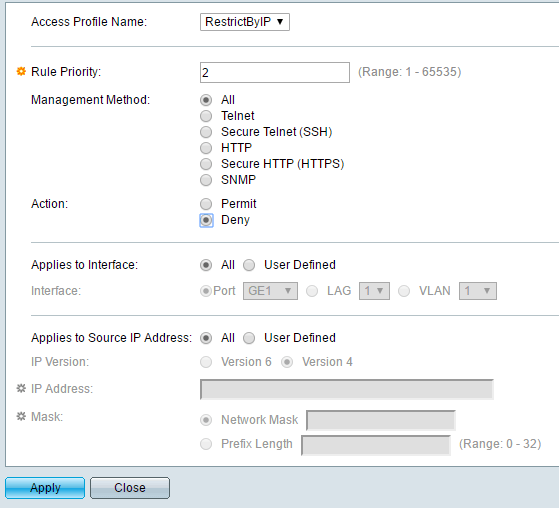

A segunda regra é muito simples. Em primeiro lugar, verifique se o nome do perfil de acesso é o mesmo que acabamos de criar. Agora, damos à regra uma prioridade de 2e escolha Negarpara a Ação. Certifique-se de que tudo esteja definido como All. Isso significa que todos os endereços IP serão bloqueados. No entanto, como nossa primeira regra será processada primeiro, esse endereço IP será permitido. Quando uma regra é correspondida, as outras regras são ignoradas. Se um endereço IP não corresponder à primeira regra, ele chegará a essa segunda regra, onde ela será correspondida e bloqueada. Nice!

Finalmente, temos que ativar o novo perfil de acesso. Para fazer isso, volte para Acesse os Perfise selecione o novo perfil na lista suspensa na parte superior (ao lado de Perfil do Active Access). Certifique-se de clicar em Aplicare você deve estar pronto.

Lembre-se de que a configuração está atualmente salva na configuração em execução. Certifique-se de ir para Administração- Gerenciamento de arquivos- Copiar / salvar configuraçãopara copiar a configuração atual para a configuração de inicialização.

Se você quiser permitir que mais de um endereço IP acesse o switch, apenas crie outra regra como a primeira, mas dê uma prioridade maior. Você também precisará garantir a alteração da prioridade da regra Negarpara que tenha uma prioridade mais alta do que todas as regras Permitir. Se você encontrar algum problema ou não conseguir fazer isso funcionar, fique à vontade para postar nos comentários e tentarei ajudar. Aproveite!